Οι ερευνητές της Kaspersky ανακάλυψαν ένα νέο Trojan spyware με την ονομασία SparkKitty, το οποίο στοχεύει σε smartphones με iOS και Android. Το κακόβουλο λογισμικό στέλνει στους επιτιθέμενους εικόνες, καθώς και άλλες πληροφορίες σχετικά με τη συσκευή. Το malware ήταν ενσωματωμένο σε εφαρμογές που σχετίζονται με κρυπτονομίσματα και τυχερά παιχνίδια, καθώς και σε μία τροποποιημένη έκδοση της εφαρμογής TikTok, και διανεμόταν τόσο στο App Store και το Google Play όσο και σε ιστότοπους απάτης. Οι ειδικοί προειδοποιούν ότι οι επιτιθέμενοι έχουν ως κύριο στόχο την υποκλοπή κρυπτονομισμάτων από χρήστες που βρίσκονται στη Νοτιοανατολική Ασία και την Κίνα. Ωστόσο, χρήστες και από την Ελλάδα ενδέχεται να βρεθούν στο στόχαστρο αντίστοιχων κυβερνοεπιθέσεων.

Η Kaspersky έχει ειδοποιήσει τη Google και την Apple για τις κακόβουλες εφαρμογές. Ορισμένα τεχνικά χαρακτηριστικά υποδηλώνουν ότι αυτή η νέα εκστρατεία malware σχετίζεται με το SparkCat Trojan που είχε εντοπιστεί παλαιότερα (το πρώτο κακόβουλο λογισμικό του είδους του στο iOS), το οποίο περιλάμβανε ενσωματωμένη μονάδα αναγνώρισης χαρακτήρων (OCR), επιτρέποντάς του να σαρώνει εικόνες και στιγμιότυπα οθόνης που περιέχουν στοιχεία πρόσβασης σε crypto wallet ή κωδικούς πρόσβασης. Η υπόθεση SparkKitty αποτελεί τη δεύτερη φορά μέσα σε ένα έτος που οι αναλυτές της Kaspersky εντοπίζουν trojan stealer στο App Store, μετά το SparkCat.

iOS

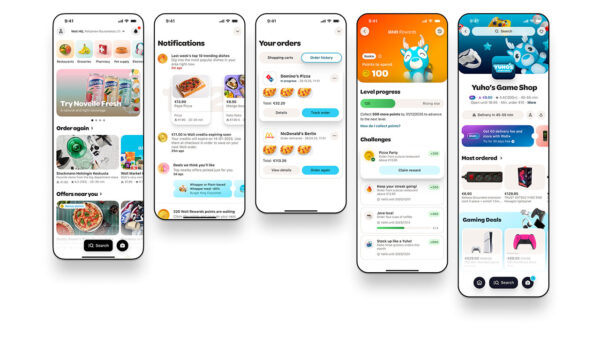

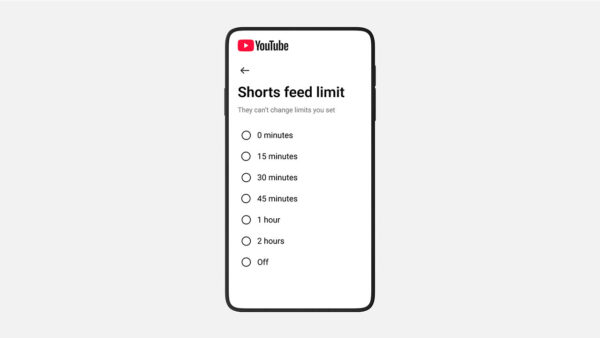

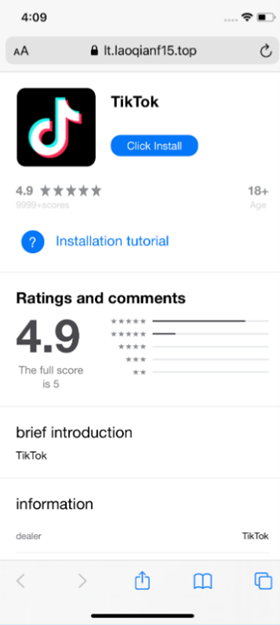

Στο App Store, το Trojan παρουσιαζόταν ως εφαρμογή σχετική με τα κρυπτονομίσματα — 币coin. Σε παραπλανητικές ιστοσελίδες που μιμούνταν το επίσημο App Store της Apple, το malware διανεμόταν με τη μορφή εφαρμογών TikTok και τυχερών παιχνιδιών.

Ψεύτικη εφαρμογή ανταλλακτηρίου κρυπτονομισμάτων, 币coin, στο App Store

Ιστότοπος που μιμείται το App Store επιτρέποντας την εγκατάσταση μέσω developer tools της τροποποιημένης εφαρμογής TikTok

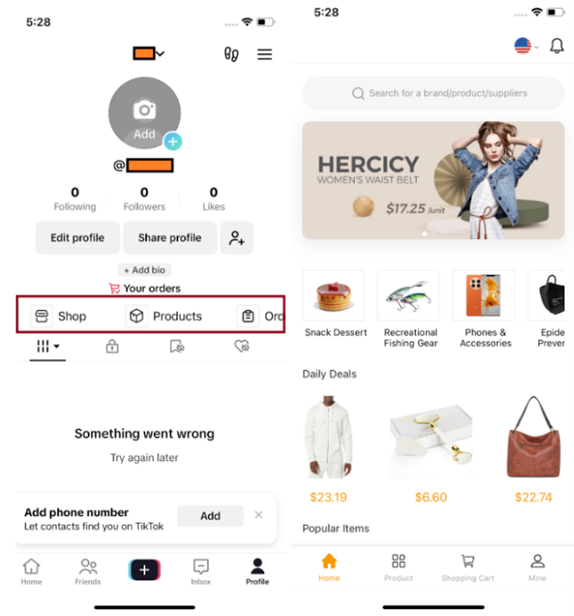

Ψεύτικο κατάστημα ενσωματωμένο στην εφαρμογή TikTok

«Οι επιτιθέμενοι χρησιμοποίησαν ψεύτικες ιστοσελίδες ως βασικό τρόπο διάδοσης του Trojan με στόχο τη μόλυνση συσκευών iPhone. Το iOS επιτρέπει την εγκατάσταση εφαρμογών και εκτός App Store. Στην περίπτωση αυτή, οι επιτιθέμενοι αξιοποίησαν ειδικά εργαλεία λογισμικού για προγραμματιστές, για τη διανομή εταιρικών επιχειρησιακών εφαρμογών, τα οποία προορίζονται για εσωτερική χρήση από επιχειρήσεις. Κατά την είσοδο στην τροποποιημένη έκδοση του TikTok, το malware, εκτός από την υποκλοπή φωτογραφιών, ενσωμάτωνε στο προφίλ του χρήστη συνδέσμους που οδηγούσαν σε ύποπτο ηλεκτρονικό κατάστημα. Το γεγονός ότι δεχόταν πληρωμές μόνο σε κρυπτονομίσματα, είναι ένα στοιχείο που εντείνει τις υποψίες μας», εξηγεί ο Sergey Puzan, αναλυτής κακόβουλου λογισμικού στην Kaspersky.

Android

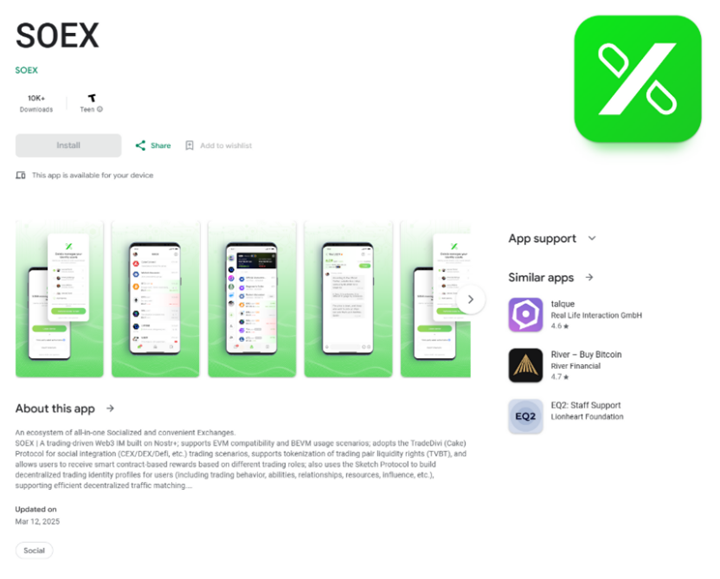

Οι κυβερνοεγκληματίες προώθησαν το malware τόσο μέσα από ανεξάρτητους ιστότοπους όσο και μέσω του Google Play, παρουσιάζοντάς το ως ανταλλακτήριο κρυπτονομισμάτων. Για παράδειγμα, η εφαρμογή SOEX, συνδύαζε λειτουργία ανταλλαγής crypto με δυνατότητα επικοινωνίας και είχε περισσότερες από 10.000 λήψεις.

Υποτιθέμενη εφαρμογή ανταλλακτηρίου κρυπτονομισμάτων, SOEX, στο Google Play

Οι ειδικοί της Kaspersky εντόπισαν επίσης αρχεία APK μολυσμένων εφαρμογών (που μπορούν να εγκατασταθούν απευθείας σε Android smartphones παρακάμπτοντας τα επίσημα καταστήματα) σε ιστοσελίδες που φαίνεται να σχετίζονται με τη συγκεκριμένη απειλή. Οι εφαρμογές αυτές παρουσιάζονταν ως επενδυτικά crypto projects και διαφημίζονταν σε κοινωνικά δίκτυα, συμπεριλαμβανομένου του YouTube.

«Μετά την εγκατάσταση, οι εφαρμογές λειτουργούσαν όπως περιγραφόταν, όμως, ταυτόχρονα, υπέκλεπταν φωτογραφίες από τη συσκευή και τις έστελναν στους επιτιθέμενους. Στόχος ενδέχεται να είναι o εντοπισμός ευαίσθητων δεδομένων του εκάστοτε χρήστη, όπως τα στοιχεία πρόσβασης στο crypto wallet. Υπάρχουν ενδείξεις ότι ενδιαφέρονται ιδιαίτερα για τα ψηφιακά περιουσιακά στοιχεία των θυμάτων: πολλές από τις μολυσμένες εφαρμογές σχετίζονταν με crypto, ενώ η τροποποιημένη εφαρμογή TikTok είχε ενσωματωμένο κατάστημα που δεχόταν μόνο πληρωμές σε crypto», σχολιάζει ο Dmitry Kalinin, αναλυτής κακόβουλου λογισμικού στην Kaspersky.

Λεπτομερής έκθεση σχετικά με αυτή την επίθεση είναι διαθέσιμη στο Securelist.com.

Για να αποφύγετε να πέσετε θύμα αυτού του κακόβουλου λογισμικού, η Kaspersky συνιστά:

- Εάν έχετε εγκαταστήσει κάποια από τις μολυσμένες εφαρμογές, διαγράψτε την από τη συσκευή σας και μην την επαναχρησιμοποιήσετε μέχρι να διατεθεί επίσημη ενημέρωση που να εξαλείφει την κακόβουλη λειτουργία της

- Μην αποθηκεύετε στιγμιότυπα οθόνης που περιέχουν ευαίσθητες πληροφορίες (όπως στοιχεία πρόσβασης) στη συλλογή φωτογραφιών σας. Οι κωδικοί πρόσβασης θα πρέπει να αποθηκεύονται σε ειδικές εφαρμογές, όπως το Kaspersky Password Manager.

- Χρησιμοποιείτε αξιόπιστο λογισμικό προστασίας, όπως το Kaspersky Premium, το οποίο μπορεί να αποτρέψει μολύνσεις από malware. Στο iOS, λόγω των περιορισμών του λογισμικού της Apple, η λύση της Kaspersky προειδοποιεί τον χρήστη σε περίπτωση απόπειρας μεταφοράς δεδομένων σε server επιτιθέμενου και εμποδίζει αυτή τη μεταφορά.

- Αν μια εφαρμογή ζητήσει πρόσβαση στη βιβλιοθήκη φωτογραφιών σας, σκεφτείτε αν τη χρειάζεται πραγματικά για τη λειτουργία της.